CCNA实验三十八 ZFW(区域防火墙)

环境:Windows XP 、Packet Tracert5.3

目的:了解ZFW的原理与基本配置

说明:

ZFW(Zone-Based Policy Firewall),是一种基于区域的防火墙,基于区域的防火墙配置的防火墙策略都是在数据从一个区域发到另外一个区域时才生效,在同一个区域内的数据是不会应用任何策略的,所以我们就可以将需要使用策略的接口划入不同的区域,这样就可以应用我们想要的策略。但是,有时某些接口之间可能不需要彼此使用策略,那么这样的接口只要划入同一个区域,它们之间就可以任意互访了。Zone是应用防火墙策略的最小单位,一个zone中可以包含一个接口,也可以包含多个接口。

区域之间的所有数据默认是全部被丢弃的,所以必须配置相应的策略来允许某些数据的通过。要注意,同区域的接口是不需要配置策略的,因为他们默认就是可以自由访问的,我们只需要在区域与区域之间配置策略,而配置这样的区域与区域之间的策略,必须定义从哪个区域到哪个区域,即必须配置方向,比如配置从Zone1到Zone2的数据全部被放行。可以看出,Zone1是源区域,Zone2是目的区域。配置一个包含源区域和目的区域的一组策略,这样的一个区域组,被称为Zone-Pairs。因此可以看出,一个Zone-Pairs,就表示了从一个区域到另一个区域的策略,而配置一个区域到另一个区域的策略,就必须配置一个Zone-Pairs,并加入策略。 当配置了一个区域到另一个区域的策略后,如果策略动作是inspect,则并不需要再为返回的数据配置策略,因为返回的数据是默认被允许的,如果策略动作时pass或drop则不会有返回流量或被直接被掉弃。如果有两个zone,并且希望在两个方向上都应用策略,比如zone1到 zone2 或zone2 到 zone1,就必须配置两个zone-pairs ,就是每个方向一个zone-pairs。

步骤:

使用Packet Tracert5.3.创建如下拓扑:

配置R1路由器:

Router>en

Router#conf t

Router(config)#host R1

R1(config)#int fa0/0

R1(config-if)#ip add 192.168.0.1 255.255.255.0

R1(config-if)#no sh

R1(config)#ip rou 0.0.0.0 0.0.0.0 192.168.0.2

配置FireWall路由器:

Router>en

Router#conf t

Router(config)#host FireWall

FireWall(config)#class-map type inspect match-any Private-To-Internet //创建私有网络到Internet网络的匹配条件名为Private-To-Internet

FireWall(config-cmap)#match protocol http //定义匹配http流量条件

FireWall(config-cmap)#match protocol icmp //定义匹配icmp流量条件

FireWall(config-cmap)#match protocol tcp //定义匹配tcp流量条件

FireWall(config-cmap)#match protocol udp //定义匹配udp流量条件

FireWall(config-cmap)#match protocol telnet //定义匹配telnet流量条件

FireWall(config-cmap)#match protocol ftp //定义匹配ftp流量条件

FireWall(config-cmap)#match protocol dhcp //定义匹配dhcp流量条件

FireWall(config-cmap)#match protocol dns //定义匹配dns流量条件

FireWall(config-cmap)#match protocol h323 //定义匹配h323流量条件

FireWall(config-cmap)#match protocol ip //定义匹配ip流量条件

FireWall(config-cmap)#match protocol ipsec //定义匹配ipsec流量条件

FireWall(config-cmap)#match protocol ipv6 //定义匹配ipsec流量条件

FireWall(config-cmap)#match protocol pop3 //定义匹配pop3流量条件

FireWall(config-cmap)#match protocol smtp //定义匹配smtp流量条件

FireWall(config-cmap)#match protocol rtp //定义匹配rtp流量条件

FireWall(config-cmap)#match protocol arp //定义匹配arp流量条件

FireWall(config-cmap)#match protocol ntp //定义匹配ntp流量条件

FireWall(config-cmap)#exit //退出

FireWall(config)#class-map type inspect match-any Internet-To-DMZ //创建Internet网络到DMZ网络的匹配条件名为Internet-To-DMZ

FireWall(config-cmap)#match protocol http //定义匹配http流量条件

FireWall(config-cmap)#match protocol tcp //定义匹配tcp流量条件

FireWall(config-cmap)#exit //退出

FireWall(config)#policy-map type inspect 1 //创建策略1

FireWall(config-pmap)#class type inspect Private-To-Internet //在策略中使用匹配条件Private-To-Internet

FireWall(config-pmap-c)#inspect //定义满足条件时的行为inspect

FireWall(config-pmap-c)#class type inspect class-default //配置默认

FireWall(config-pmap-c)#end //退出

FireWall#conf t

FireWall(config)#policy-map type inspect 2 //创建策略2

FireWall(config-pmap)#class type inspect Internet-To-DMZ //在策略中使用匹配条件Internet-To-DMZ

FireWall(config-pmap-c)#inspect //定义满足条件时的行为inspect

FireWall(config-pmap-c)#class type inspect class-default //配置默认

FireWall(config-pmap-c)#end

FireWall#conf t

FireWall(config-pmap)#zone security PrivateZone //创建安全区域 PrivateZone(私有网络)

FireWall(config-sec-zone)#exit //退出

FireWall(config)#zone security DMZZone //创建安全区域 DMZZone(DMZ网络)

FireWall(config-sec-zone)#exit

FireWall(config)#zone security InternetZone //创建外部安全区域InternetZone

FireWall(config-sec-zone)#exit

FireWall(config)#zone-pair security Private-Internet source PrivateZone destination InternetZone //创建从私有网络到Internet区域之间的区域策略

FireWall(config-sec-zone-pair)#service-policy type inspect 1 //定义区域间的策略应用策略1

FireWall(config-sec-zone-pair)#exit //退出

FireWall(config)#zone-pair security Private-DMZ source PrivateZone destination DMZZone //创建从私有网络到DMZ区域之间的区域策略

FireWall(config-sec-zone-pair)#service-policy type inspect 1 //定义区域间的策略应用策略1

FireWall(config-sec-zone-pair)#exit //退出

FireWall(config)#zone-pair security Internet-DMZ source InternetZone destination DMZZone

//创建从Internet到DMZ区域之间的区域策略

FireWall(config-sec-zone-pair)#service-policy type inspect 2 定义区域间的策略应用策略2

FireWall(config-sec-zone-pair)#exit //退出

FireWall(config)#int fa0/0 //进入接口fa0/0

FireWall(config-if)#ip add 192.168.0.2 255.255.255.0 //配置IP

FireWall(config-if)#zone-member security PrivateZone //把接口划入私有网络区域

FireWall(config-sec-zone-pair)#exit //退出

FireWall(config-if)#no sh //开启接口

FireWall(config-if)#exit //退出

FireWall(config)#int fa0/1 //进入接口fa0/1

FireWall(config-if)#ip add 192.168.1.254 255.255.255.0 //配置IP

FireWall(config-if)#zone-member security DMZZone //把接口划入DMZ网络区域

FireWall(config-if)#no sh //开启接口

FireWall(config-if)#exit //退出

FireWall(config)#int s0/0/0 //进入接口s0/0/0

FireWall(config-if)#ip add 1.1.1.1 255.255.255.0 //配置IP

FireWall(config-if)#zone-member security InternetZone //把接口划入Internet网络区域

FireWall(config-if)#no sh //开启接口

FireWall(config-if)#exit //退出

FireWall(config)#ip rou 0.0.0.0 0.0.0.0 1.1.1.2 //配置默认路由

配置R2路由器:

Router>en

Router#conf t

Router(config)#host R2

R2(config)#int s0/0/0

R2(config-if)#ip add 1.1.1.2 255.255.255.0

R2(config-if)#clock rate 64000

R2(config-if)#no sh

R2(config)#int fa0/0

R2(config-if)#ip add 192.168.2.254 255.255.255.0

R2(config-if)#no sh

R2(config-if)#exit

R2(config)#ip rou 0.0.0.0 0.0.0.0 1.1.1.1

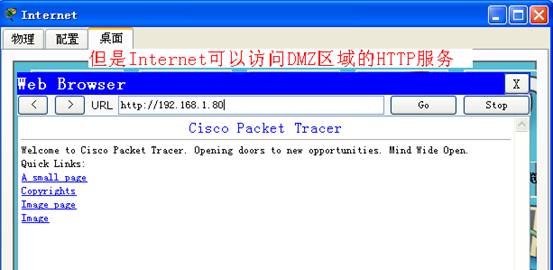

测试网络:

通过配置基于区域的防火墙,可以达到保护内部网络不受外部入侵的要求,可以讲ZFW 是CBAC 的增强版,它的配置更灵活简单,只要合理运用会是一个不错的安全解决方案。